Case Study for Android & mPOS security

- Steven Chang

- Nov 30, 2020

- 2 min read

Updated: Jun 24, 2025

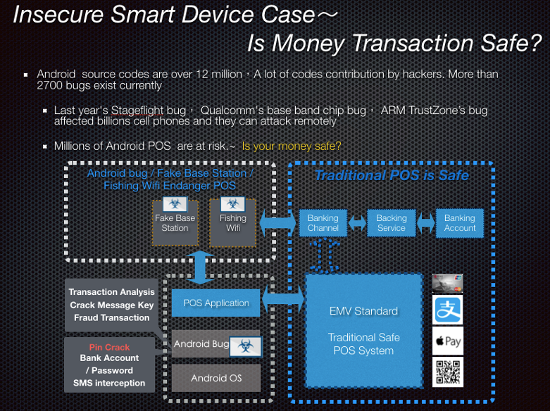

This slide is to show android is very insecure; it endangers traditional POS transaction. Originally, traditional POS has EMV / PCI certificate to protect transaction process. Now internet transformed the information chain: android, fishing Wi-Fi, fake base station, hacker….these variables bring risks to mobile internet money transaction.

如右邊藍色虛線筐,傳統的POS 機 有 EMVCo 認證,走的是電話線路,最後到銀行後台與帳戶。本來是有安全的認證與保障機制的。移動互聯網時代來臨,POS 機加上了左邊的灰色筐。交易鏈條(Transaction Chain )變長了。多了Android OS / Wi-Fi router / 移動網路Base Station. 這些都是目前駭客攻擊的主要目標。

原因何在 ? 就是因為 open source 內有太多的Bug了。可以去查,2007到16年3月 有2700 漏洞。可以遠程獲取 root 的漏洞有 3百多個。主要原因是。 open source 貢獻者。很多代碼有問題。測試不周全。還有很多駭客與有心人士會留下漏洞。每次漏洞發生,影響就是近10億部裝置或是手機。不管是 Stageflight MMS bug / Qualcomm BP remote hacking bug , TrustZone remote hacking bug。

The new Android-base POS has great security crisis cause many are made with low end cheap module which has bugs that are not maintainable. Bank Accounts and password are very easily hacked and money transactions are easily done.

新ㄧ代的POS用 Android 當平台。目前有數以百萬/千萬台了。這些在未來幾年都是災難。因為android POS 用的都是 中國製造,且是很便宜無法維護或有漏洞的模組。所以交易的銀行帳戶將會是非常的危險的。 你帳戶的密碼與帳戶本身都在駭客手上。若連Wi-Fi 或基站ㄧ起攻破。那假交易產生是很容易的。

Comments